Zidentyfikowali dziesiątki planet swobodnych. W Drodze Mlecznej mogą ich być miliardy

23 grudnia 2021, 12:47Naukowcy skupieni wokół projektu COSMIC-DANCE poinformowali o odkryciu od 70 do 170 nieznanych dotychczas planet swobodnych (FFP – free-floating planet), czyli takich, które nie są powiązane z żadną gwiazdą i samotnie wędrują przez przestrzeń kosmiczną. Odkrycia dokonali w jednym z najbliższych obszarów gwiazdotwórczych, asocjacji Skorpiona-Centaura.

Dlaczego komary tak skutecznie nas nękają? Mają dziwaczny wyczulony na ludzi zmysł węchu

19 sierpnia 2022, 08:55Każdy z nas przekonał się, że przed komarami nie ma ucieczki. Te małe bzyczące potwory, które zabijają więcej ludzi niż jakiekolwiek inne zwierzę, zawsze nas wyczują i znajdą sposób, by ugryźć. Naukowcy z Boston University odkryli właśnie, że komary mają wyjątkowo zorganizowany zmysł węchu, który wydaje się wyspecjalizowany do wyszukiwania ludzi.

Sztuczna inteligencja kontra ChatGPT. Test systemów do wykrywania tekstów napisanych przez SI

19 maja 2023, 13:10Wraz z rozwojem coraz doskonalszych generatorów tekstu, takich jak ChatGPT, coraz częściej pojawiają się głosy o potrzebie opracowania metod wykrywania tekstów stworzonych przez sztuczną inteligencję. Metody takie przydałyby się nauczycielom czy wykładowcom akademickim, którzy mogliby identyfikować prace pisemne przyniesione przez nieuczciwych uczniów i studentów, przedstawiających wygenerowany przez komputer tekst jako własne dzieło. Mówi się o kursach z wykrywania oszustw i o tworzeniu odpowiednich narzędzi

Prawo przyszłości: jak nowe technologie kształtują dzisiejsze studia prawnicze?

27 marca 2025, 07:15Studia prawnicze mogą kojarzyć się z godzinami spędzonymi w uczelnianej bibliotece i stosami opasłych książek do przeczytania. Rzeczywiście, materiału do przyswojenia na tym kierunku jest wiele. Jednak w ostatnich latach niektóre uczelnie oferujące kierunek prawo zdecydowały się wykorzystać nowe technologie. Jakie są rezultaty? Czego mogą się spodziewać osoby, które wybiorą właśnie taką uczelnię?

Spada ryzyko poronienia związane z CVS i amniopunkcją

1 września 2006, 12:07Dwa badania diagnostyczne płodu - amniopunkcja (pobranie płynu owodniowego) oraz biopsja kosmówki (CVS) - wciąż niosą ze sobą niewielkie poronienia. Obie wspomniane techniki służą do sprawdzenia, czy u płodu nie występują wady genetyczne.

Więcej dla większych

31 grudnia 2007, 09:59Bez względu na ostrzykiwane okolice, by były skuteczne, mężczyznom trzeba podawać większe dawki botoksu. Naukowcy spekulują, że powodem może być większa masa mięśniowa niż u kobiet (Dermatologic Therapy).

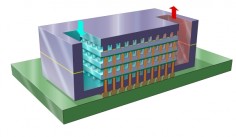

IBM chłodzi najlepiej

5 czerwca 2008, 10:32W laboratoriach IBM-a w Zurichu powstała nowa technologia chłodzenia trójwymiarowych układów scalonych. Inżynierowie Błękitnego Giganta, we współpracy z Fraunhofer Institute obniżają temperaturę układów scalonych wykonanych w technologii 3D, tłocząc wodę pomiędzy poszczególne warstwy kości.

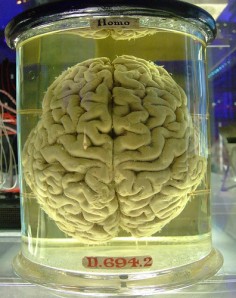

Nagrywanie snów możliwe w przyszłości?

12 grudnia 2008, 12:14Japońscy naukowcy jako pierwsi w historii przedstawili na ekranie komputera obrazy uzyskane z mózgów ludzi.

Mniejsze od małego

17 kwietnia 2009, 08:24Powoli świat ukryty we wnętrzu struktur komórkowych, np. jądra, staje dla techniki i naszych oczu otworem. Dzięki złotym nanoklastrom, których średnica nie przekracza 1 nanometra, będzie można obserwować proces prawidłowej replikacji DNA i wszelkie zmiany w genomie (Journal of the American Chemical Society).

Skuteczniejsze od rezonansu magnetycznego

21 września 2009, 05:47Czy badanie mózgu za pomocą rezonansu magnetycznego (MRI), będące dziś standardową metodą wykrywania udaru mózgu, może zostać zastąpione całkowicie darmowym testem przeprowadzonym przy łóżku pacjenta? Bardzo możliwe, że tak. Dowodzą tego badacze z Johns Hopkins University i University of Illinois.